ページ : 1 2 3

<この記事を全て表示する場合はこちらをクリック>

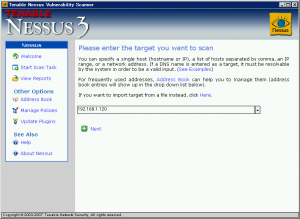

ターゲットを指定します。指定方法はIPアドレスでもホスト名でも問題無いです。また一括でターゲット指定する場合には

192.168.1.1,192.168.1.2,192.168.1.3

192.168.1.1-192.168.1.255

192.168.1.0/255.255.255.0

192.168.1.0/24

などの形式で指定可能です。

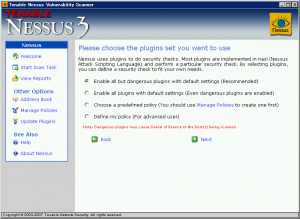

とりあえずスキャンするって場合には推奨を選択しましょう。推奨設定は

Enable all but dangerous plugins with default settings

となっています。

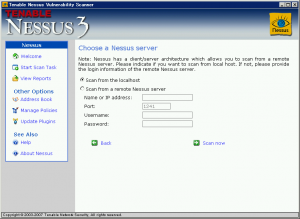

“Scan from the localhost”を選択して”Scan now”をクリックして結果が表示されるのを待ちましょう。

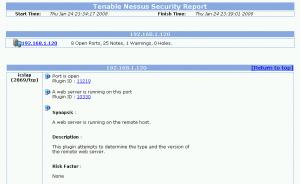

8 Open Ports, 25 Notes, 1 Warnings, 0 Holes.

でした。

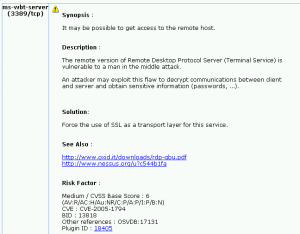

ms-wbt-server 3389/tcp

で、リモートデスクトップが有効になっていますよ。というものです。

基本的にNessusで脆弱性診断を行う手順としては

実行→診断結果の表示→Solutionで対応方法を知って→Risk Factorを確認する

という手順になると思います。

とりあえずサラッとNessusを書いてみましたがいかがだったでしょうか。ペネトレーションテスト自体世の中では結構高い金額を支払ってやってもらう事が多いわけですが、やってみようと思えば自前で実践する事も可能です。

また、Nessusを使って一通り脆弱性を診断した後に、業者に再度ペネトレーションテストを実行してもらって抜けがないかチェックしてみる。ってのも素晴らしいことだと思います。

ページ : 1 2 3

<この記事を全て表示する場合はこちらをクリック>