ページ : 1 2 3

<この記事を全て表示する場合はこちらをクリック>

今回はWindowsOSを使って、無料でペネトレーションテスト(侵入テスト)を自前で実行する方法です。自前で構築したシステムを診断したい時や、システム全体の定期検診を行う場合に重宝するんじゃないかなと思います。

■Nessusって何すか?

Nessusというのはフリーの脆弱性診断アプリケーションです。少し前までオープンソースだったのですが、現在は違います。NessusはLinux、Windows、Mac OS X等さまざまなOSに対応しています。

Nessusのダウンロードはこちらから行います。

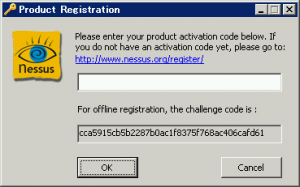

ダウンロード時にユーザ登録する事になります。ここで記載したメールアドレスにアクティベーションコードが送られてきますので正確に入力しましょう。

また、アクティベーションコードは一度しか使えませんので複数の端末にインストールする必要がある場合には複数回登録しなければなりません。

※同じメールアドレスで複数回アクティベーション出来ます。

また、同時にインストールマニュアルなんかもダウンロード出来るので一緒にダウンロードしておきましょう。英語ですけども。

今回は

Windows 2000, XP & 2003 (32 bits) Nessus-3.0.6.1.exe

をダウンロードしました。

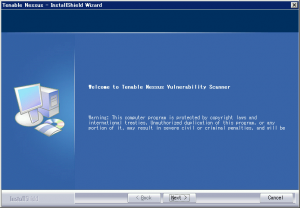

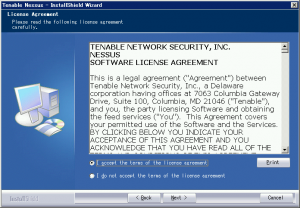

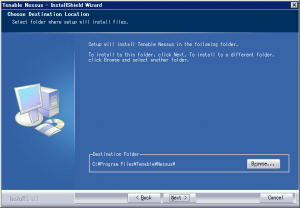

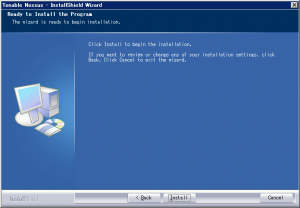

■インストール手順

それではNessusをインストールしてみましょう。インストール前にWebページで登録したメールアドレスにアクティベーションコードが送られてきているか確認してから進んでください。

レジストに成功するとこの画面が表示されます。

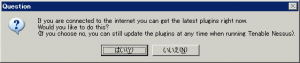

次に最新のプラグインを入手します。”はい”をクリックします。

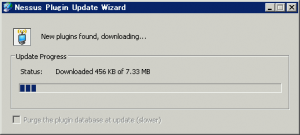

Updateボタンをクリックするとプラグインのダウンロードが開始されます。

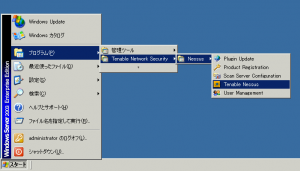

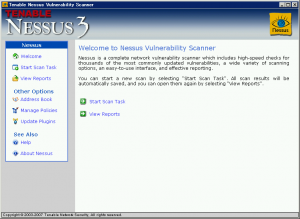

スタート→プログラム→Tenable Network Security→Nessus→Tenable Nessus

からアプリケーションを起動させます。

それではさっそくスキャンを始めてみましょう。ちなみに対象マシンはWindows XP SP2です。スキャンを開始するために

Start Scan Task

を選択しましょう。

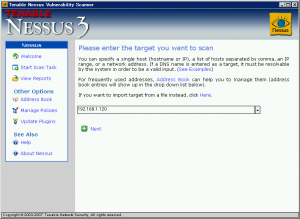

ターゲットを指定します。指定方法はIPアドレスでもホスト名でも問題無いです。また一括でターゲット指定する場合には

192.168.1.1,192.168.1.2,192.168.1.3

192.168.1.1-192.168.1.255

192.168.1.0/255.255.255.0

192.168.1.0/24

などの形式で指定可能です。

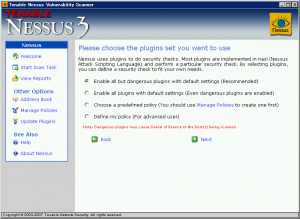

とりあえずスキャンするって場合には推奨を選択しましょう。推奨設定は

Enable all but dangerous plugins with default settings

となっています。

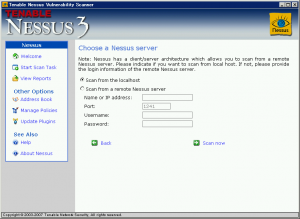

“Scan from the localhost”を選択して”Scan now”をクリックして結果が表示されるのを待ちましょう。

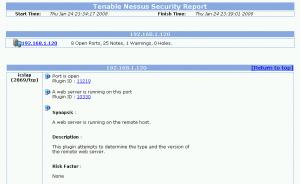

8 Open Ports, 25 Notes, 1 Warnings, 0 Holes.

でした。

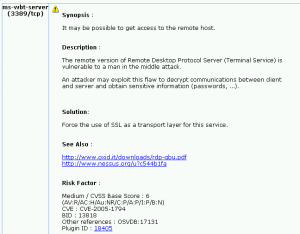

ms-wbt-server 3389/tcp

で、リモートデスクトップが有効になっていますよ。というものです。

基本的にNessusで脆弱性診断を行う手順としては

実行→診断結果の表示→Solutionで対応方法を知って→Risk Factorを確認する

という手順になると思います。

とりあえずサラッとNessusを書いてみましたがいかがだったでしょうか。ペネトレーションテスト自体世の中では結構高い金額を支払ってやってもらう事が多いわけですが、やってみようと思えば自前で実践する事も可能です。

また、Nessusを使って一通り脆弱性を診断した後に、業者に再度ペネトレーションテストを実行してもらって抜けがないかチェックしてみる。ってのも素晴らしいことだと思います。