ページ : 1 2

<この記事を全て表示する場合はこちらをクリック>

つい先日、Windows Server 2003を使って無線LANアクセスポイントの認証が出来るように仕組みを作ったので、忘れないうちに利用する手順を整理してみました。

無線LANの認証をActive Directory認証に統合する事で、アクセスポイントの履歴もWindowsOS上で取得出来ますし、何よりアクセスポイントのパスワードをユーザに教える必要が無いので、無線LAN利用されているのであれば、かなり運用が楽になると思います。

なお、今回の前提条件は、以下の環境が既に構築されている必要があります。

・Active Directoryが構築されている

・[サーバー証明]用の電子証明書がIASの稼動するサーバにインストールされている

・Radius認証に対応した無線LANアクセスポイントを利用している

詰まる所、Active Directory環境があれば、後は無線LANアクセスポイントだけでおそらく大丈夫だと思います。

なお、今回利用した無線LANアクセスポイントは以下の”WAPM-APG300N”というBUFFALOの業務用無線LANアクセスポイントです。

数年前はバッファローと言えども、業務用無線LANアクセスポイントは10万円近くしたような気がしたのですが、ずいぶんと安くなったものですね。

何気に802.1nにも対応しています。

このアクセスポイントは色々な認証に対応しているのですが、今回は認証方式にWPA2-EAP、暗号化にはAESを利用しています。

※設定をやりながらではなく、今回は設定後に記事を記載したので、もしかすると不足している項目あるかもしれません。その際には是非コメントいただければと思います。

Windows Server 2003の設定

始めにWindows Server上の設定を行います。

無線LANアクセスポイントが無線クライアントから受けた接続要求をWindows Server上のIASを経由して、Active Directoryに問い合わせるイメージです。

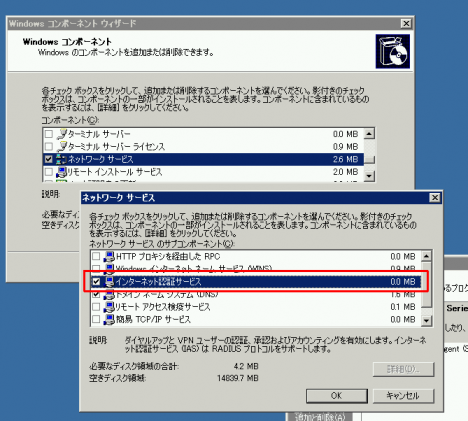

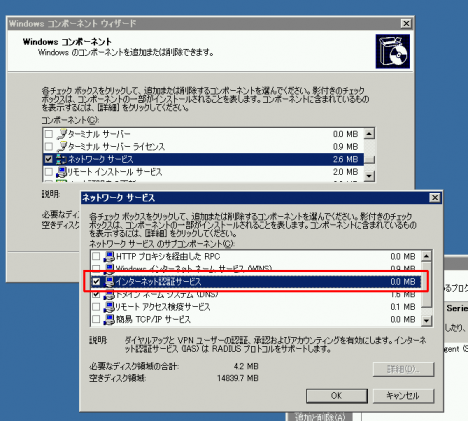

事前に[インターネット認証サービス]のインストールを完了させておいてください。

[インターネット認証サービス]はコントロールパネルの[プログラムの追加と削除]から選択できます。

インターネット認証サービスの設定

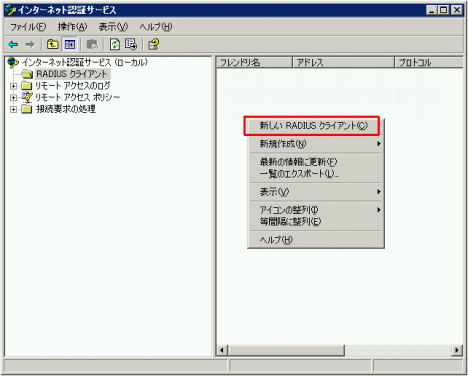

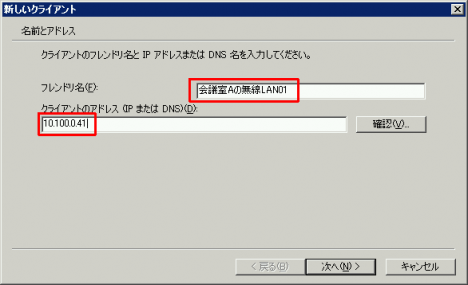

[RADIUSクライアント]を選択し、[新しいRADIUSクライアント]を選択します。 [フレンドリ名]には後から分かりやすい名前を付けておきます。[クライアントのIPアドレス]には、無線LANアクセスポイントのIPアドレスを入力しておきます。 [クライアントベンダー]はデフォルト値から変更はいりません。

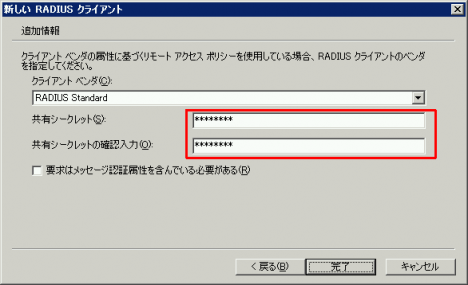

[共有シークレット]には、無線LANアクセスポイントに設定した[SharedSecret]と同じものを入力します。

共有シークレットとは、RADIUS認証を行うサーバとクライアントの間で利用されるパスワードだと思ってください。

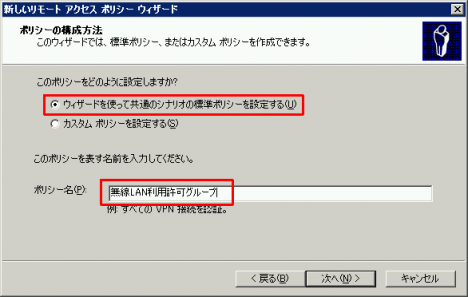

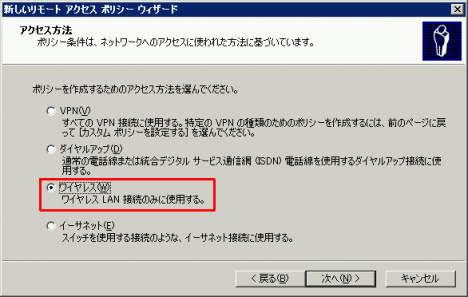

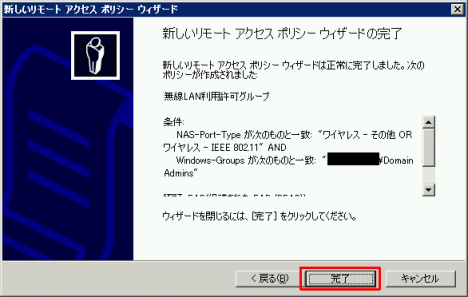

[インターネット認証サービス]の[リモートアクセスポリシー]に、[新しいリモートアクセスポリシー]を追加します。リモートアクセスポリシーとは、どういった条件のアクセスがあった場合に、接続を許可する、もしくは拒否する。というポリシーを定義する設定です。

このポリシーを利用して、無線LANを利用出来るユーザグループを作成します。

作成はウィザードを使って作成出来ます。

[ポリシー名]には、後からでも分かりやすい名前を入力しておいてください。

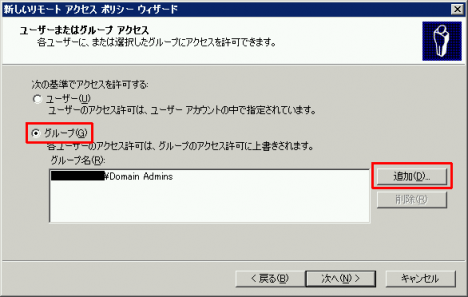

アクセス許可するグループを設定します。このグループはActive Directory上のグローバルグループが適用出来ます。

ここでは、テスト用にデフォルトで設定が入っているDomain Adminsを入れています。

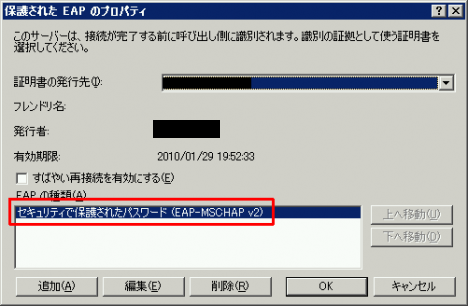

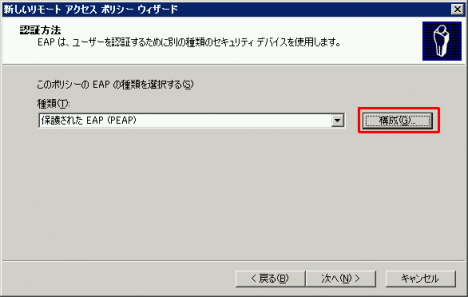

証明書の発行先にサーバの証明書が含まれていることを確認します。

サーバの証明書が無い場合には、事前にサーバ証明書を発行する必要があります。

サーバ証明書はMMCコンソールから[証明書]を開き、コンピュータの証明書を選択して発行を要求してください。

※電子証明書発行サーバを構築していない場合には発行出来ないかもしれません。その場合にはお手数ですが電子証明書発行サーバも構築お願いいたします。

※電子証明書発行サーバはWindows Server系OSのEnterprise以上であれば発行出来ます。

また、EAPの項目には[EAP-MSCHAP v2]が含まれていることを確認します。

※当初、[スマートカード認証またはそのほかの証明書]を利用しようと考えたのですが、上手く接続させることが出来ませんでした。後日、試す機会があれば再度試してみようと思います。

これで設定は完了です。

次のページから、無線LANアクセスポイントの設定方法を記載します。

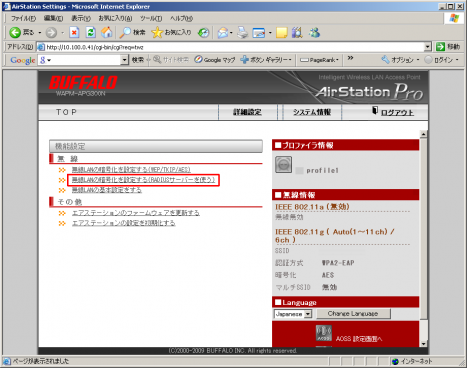

WAPM-APG300Nの設定

以下の設定に入る前に、あらかじめWAPM-APG300NのIPアドレスの割り当てやパスワードの変更等の基本的な設定は完了させておいてください。

WAPM-APG300Nの設定自体は設定ウィザードを利用して出来ますので、物凄くシンプルです。

ウィザードを利用した設定手順

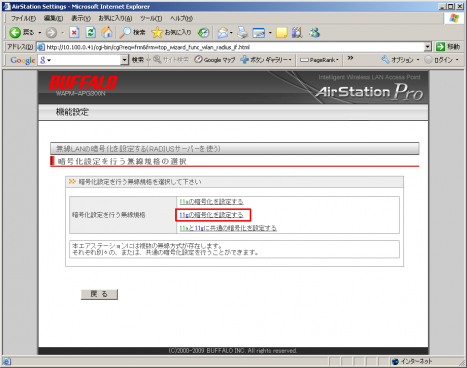

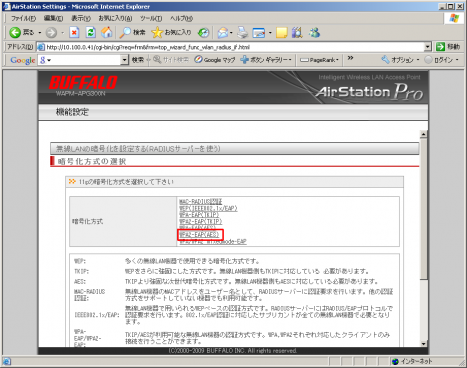

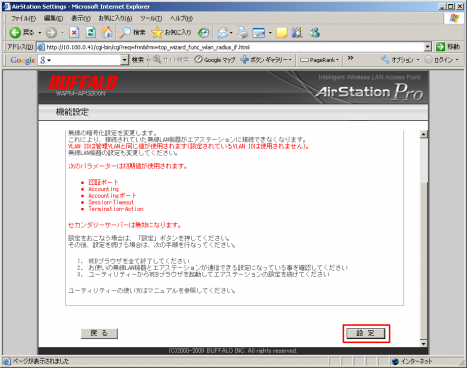

[機能設定]→[無線]から[無線LANの暗号化を設定する(RADIUSサーバーを使う)]を選択します。 [11gの暗号化を設定する]を選択します。※この設定だけで自動的に11nも有効になるようです。 [WPA2-EAP(AES)]を選択します。

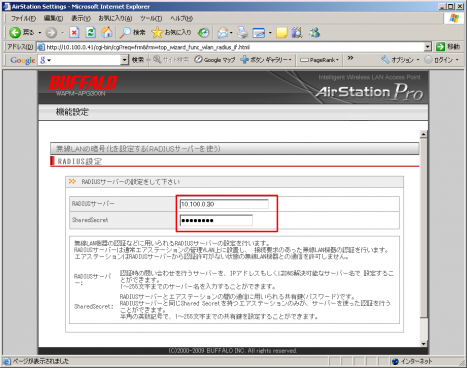

IASが稼動しているサーバのIPアドレスと、事前に設定したSharedSecretを入力します。

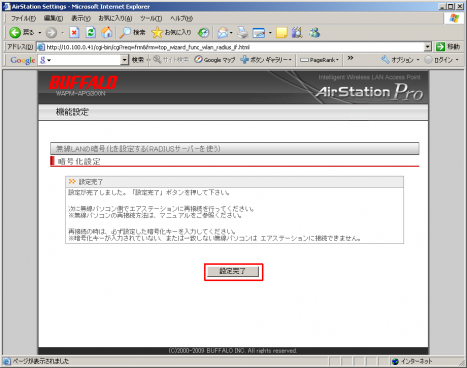

[設定]ボタンをクリックします。これで設定は完了です。簡単ですね。

認証できない場合のトラブルシューティング

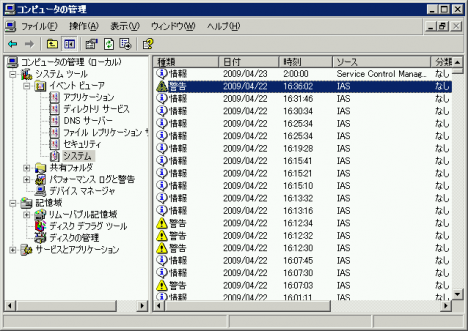

設定を行ったのに上手く認証できない場合には、[コンピュータの管理]から、システムのイベントログを確認します。

[ソース]にIASと記載されているのが[インターネット認証サービス]のログになります。

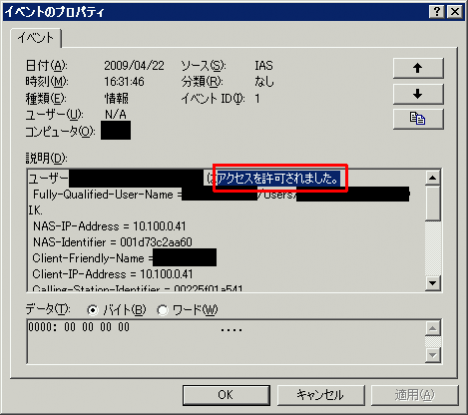

認証成功した場合

認証に成功した場合には、このようなログがイベントビューアに記録されます。

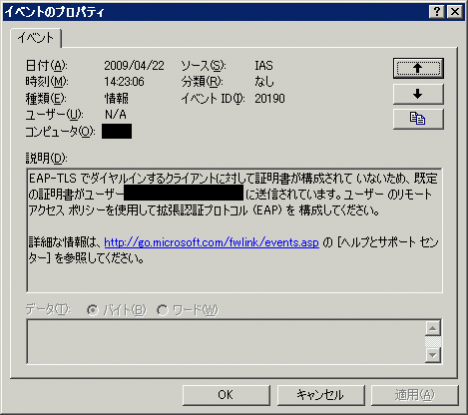

上手く認証できない場合

このようなログが残っていた場合には、IAS側の認証設定に誤りがある可能性があります。この場合には、IASの認証設定を見直してみてください。

参考URL

ページ : 1 2

<この記事を全て表示する場合はこちらをクリック>

>miyao

こんばんは、コメントありがとうございます。

Windows Serverを利用した場合の通信先の制御、VPNゲートウェイに対しては実装したことがあるのですが、無線LANに対しては実装したことが無いです。

※VPNゲートウェイに対しての制御の場合は、Windows Server側のRadius(インターネット認証サービス)を利用する事で、例えば記載されたように、「総務部は総務部以外にアクセス出来ない。」等の制御がIPアドレス単位で設定出来るので、無線LANの認証に対しても利用出来るかもしれません。

AAAサービスに関しては、すいません、聞きなれない言葉なので調べてみました。

Authentication(認証)、Authorization(認可)、Accounting(課金)のAAAなのですね。

Authenticationに関しては、接続可否はRadiusが決めています。たとえばRadiusサーバの認証データベースとしてActive Directory認証を選んでいたとしても、一般的な設定ならRadiusはあくまでドメインコントローラに対して要求アカウントが正規のActive Directory上に登録されているアカウントかを確認するだけで、接続の可否に関しては関与しないです。

AP(アクセスポイント)でユーザを認証を実施するか、Windows Server等のRadiusサーバ側で認証を実施するかは、各機器のアカウント認証を統合的に管理したいか否かだと思います。

APが複数あっても、全て同一のRadiusサーバをアカウントの認証先として選択していれば、Radiusサーバ側で認証可能なアカウントなら全ての異なるAPで同一のID・パスワードが利用出来ます。

無線LANを利用する範囲が広範囲にわたっている場合等は無線LANコントローラーを利用すると便利です。

以下のサイトに無線LANコントローラーについて少し概要が載っていましたので良ければ参考にしてみてください。

集中管理型ワイヤレス LAN の利点

http://www.cisco.com/web/JP/solution/netsol/mobility/literature/wpjpn_0900aecd8040f7b2.html

集中管理型ワイヤレスLAN

http://www.cisco.com/web/JP/news/cisco_news_letter/tech/wlc/index.html

ネットワーク専任ではないので確実に正しい事のみを記載出来た自信無いですが、何かのお役に立てていれば幸いです。

よろしくお願いします。

まず、URLとRemember Personal infoの意味が分からないので未記入です。

ネットワークに詳しくない電話設備とLANインフラの営業マンですですが、ネットワークに興味は人一倍ありますので教えてください。

無線LANのセキュリティポリシーの方法ですが、AP設定のセキュリティポリシーに従うのではなく、ラディウスで各クライアントの

セキュリティポリシーを設定出来ると書いてある説明を読んだ気がするのですが、どこに書いてあったか記憶にないので。

つまり、セキュリティポリシーをAPに依存しない方法が有れば教えてくださと言うことです。

通常はセキュリティポリシーをアクセスポイントに依存するように設定すると思いますが。

簡単に言うとゲストは社内にセクセス出来ずインターネット接続のみ可能。

総務部は総務部以外にアクセス出来ない。

サブネット毎にアクセス権が異なるというネットワークです。

あちこちに色々と書いてあるマルチSSIDにタグVLANをマッピングすると言う方法で出来るようですが。

ラディウスサーバはAAAサービスと言う機能を持っていると書いてあります。

その中のuthorization(認可)が、認証したユーザーに対して、どのリソースにアクセスできるかの権限もしくは許可を与えます。と書いてありますが、ラディウスサーバーが決めるのではなく、2003サーバーが決めるのでしょうか。

素人の質問で申し訳ないのですが、APでの設定と2003サーバでの設定でのメリットデメリットが分からないので教えて頂ければ幸いです。