よく巷でインストール直後のHotFixの適用されていないWindowsは危ない。なんて言うじゃないですか。あれって本当に危ないのかな?なんて思いませんか?

今回はそんなHotFix適用前の環境を用意してNessusを使ってチェックしてみました。

今回用意したインストールメディアは

Windows XP SP2

です。インストール先にはVirtualServer上の仮想環境を選択しました。

起動直後に脆弱性診断をされるとも知らずに着々とOSがセットアップされていきます・・・ふふふ。

起動直後のWindows XPです。さっそくNessusで診断してみましょう。

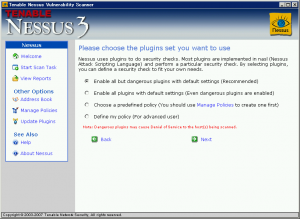

Enable all but dangerous plugins with default settings

を選択してみました。

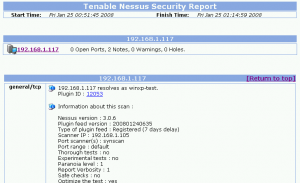

■何気に強かったWindowsのデフォルト設定

いやいや、正直驚きましたよ、デフォルト設定。HotFix適用前だっていうのに全然強固じゃないですか・・・。正直期待外れではありましたけどもデフォルト設定が間抜けじゃないだけ全然マシですよね。

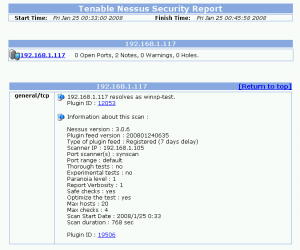

0 Open Ports, 2 Notes, 0 Warnings, 0 Holes.

こんな感じでした。

Notesに表示されていたのも

IPアドレスから名前が引けましたよ。

というメッセージのみ・・・。

同じ状態で今度は

Enable all plugins with default settings (Even dangerous plugins are enabled)

を有効にして再度スキャンしてみました。デンジャラスなプラグインが有効なわけですよ。

・・・なんと結果は変わらないじゃないですか・・・。デンジャラスはどこへ・・・。

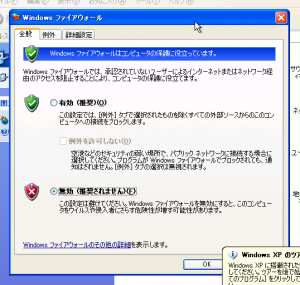

外部からの通信がブロック可能だったのデフォルト設定ではWindowsファイヤーウォールが有効になっているおかげです。何気に優秀ですね、Windowsファイヤーウォールってのは。

Open Portsが0だったから強固でした。なんてのは結果として面白く無かったので、次は男らしくWindowsファイヤーウォールを解除してみましたよ。

で、今回は最初から

Enable all plugins with default settings

を選択してみました。

■やっと出てきた脆弱性

いやいや、Windowsファイヤーウォールを無効にしたらやっと面白い展開になってくれました。Windowsファイヤーウォールを無効にしているのでデフォルト設定とは言えませんがパッチ未適用だとやはり危険な事は危険なんだな。と思える結果です。

とりあえずNessusに指摘された部分は以下の通り。

Arbitrary code can be executed on the remote host due to a flaw in the

SMB implementation.

MS05-027 : サーバー メッセージ ブロックの脆弱性により、リモートでコードが実行される

MS06-040 : サーバー メッセージ ブロックの脆弱性により、リモートでコードが実行されるArbitrary code can be executed on the remote host due to a flaw in the 'server' service.

MS06-035 : Server サービスの脆弱性により、リモートでコードが実行されるIt was possible to crash the remote host by sending a specially

crafted IP packet with a null length for IP option #0xE4

無効な長さの特別なパケットを送信する事でリモートホストをクラッシュさせることが可能です。

うーん、何気に脆弱性ってあるものなんですね。

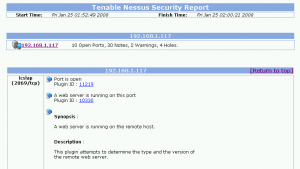

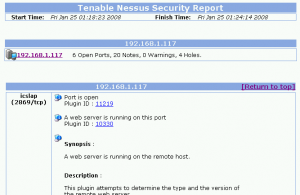

■さらにIISをインストールしてみる

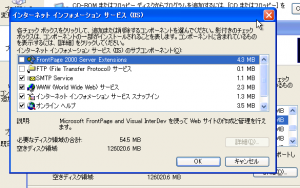

FotFixが適用されていないIISがどれほどのパワーを持っているのか検証してみました。

IISのインストールは特に何も考えずにインストールした事を想定して既定で行ってみました。それではさっそくスキャンしてみることにしましょう。

Debugging functions are enabled on the remote web server.

デバック機能が有効になっています。The remote web server is vulnerable to a denial of service attack.

リモートウェブサーバはDoS攻撃に弱いです。

(不正な WebDAV リクエストにより IIS が CPU リソースを使い果たす(MS01-016))

うーん、インパクト無い結果ですな。

■今回のまとめ

巷に言われているWindows OSのHotFixを適用しないまま使い続けていると危険。というのは間違っていないようです。ただし今回テストした中ではWindowsファイヤーウォールが有効になっていればとりあえずは問題無いんじゃないかな?と思いました。

ただし問題無いのは相手から一方的に攻撃された場合で、自分からWebブラウジング中に他の脆弱性のあるサイトにアクセスした場合はこの限りでは無いですし、OS上でサードパーティ製のアプリケーションを使っていればそれだけ攻撃される機会もおそらく増えるのではないかと思います。

やはり日頃から最低限HotFixの適用くらいは行っておいた方が良いみたいですね。