今回はポートスキャンツールのNMAPを使って、実際にポートスキャンを行ってみました。触り部分しか書いていませんが、何かのお役に立てればと思います。

■nmapって何っすか?

nmapってのはinsecure.orgが公開しているポートスキャンツールです。ネットワーク上のデバイスを調査し、どんなサービスが稼働しているかをこっそり調べることが出来ます。

セキュリティポリシーに反したサーバやサービスを見つけて事故を未然に防ぐわけです。

nmapはこっそりネットワーク上を検査するのに適していますが、あくまで自分の管理範囲のネットワーク調査までにとどめた方がいいと思います。

おそらくほとんど全てのIDS(Intrusion Detection System)やIPS(Intrusion Prevention System)はnmapによるスキャンを検知してしまいますから。

検知されたらもちろん誰がこっそり調査しようとしたのかなんてバレてしまいますので、怒られますし、相手が悪いと本当に職も失いかねません。実際知ってる範囲で数名仕事をクビになってます、恐ろしいですね。

■nmapのインストール

※nmapはさまざまなOSをサポートしていますが、今回WindowsOSで動作を確認しています。

nmapはこちらのサイトから

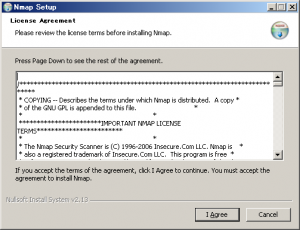

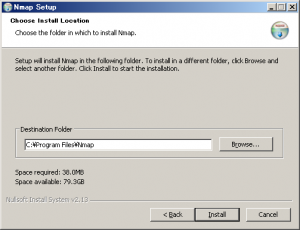

nmap-4.50-setup.exe

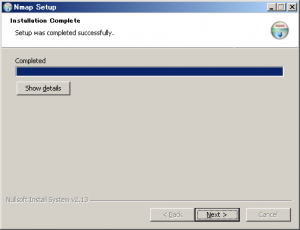

をダウンロードしてインストールを開始しましょう。

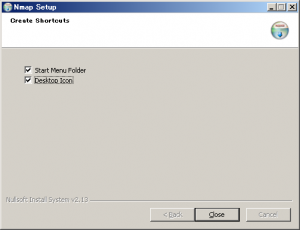

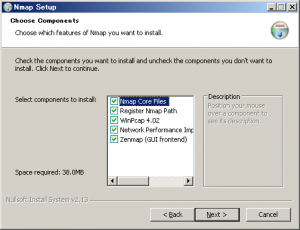

特にデフォルトのままで問題無いと思います。zenmapはnmap用のGUIフロントエンドです。

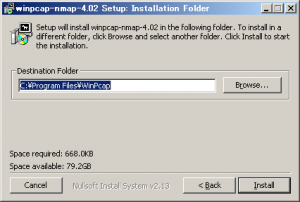

一緒にWincapの同意画面が出ますのでI Agreeをクリック

■nmapの起動

nmapの起動は一緒にインストールしたzenmapから行います。

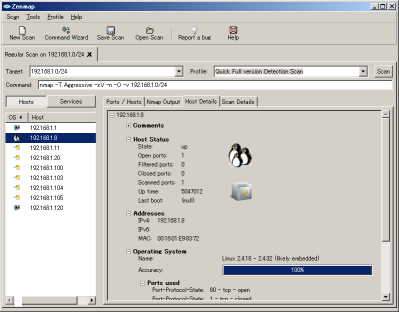

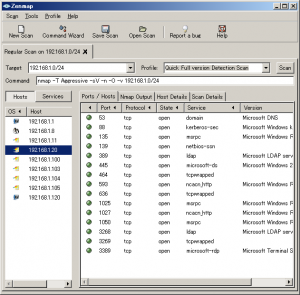

例えばTargetにあなたの使っているLANのIPスコープ、ProfileにQuick Full version Detection Scanを選択し、Scanを実行してみてください。僕のテスト環境だとこんな一覧が表示されました。

この場合、サーバ192.168.1.20はDNSとActiveDirectory、NetBios、microsoft-ds、microsoft-rdpが稼働しているのが分かります。

平たく言えばドメインコントローラってことですね。

nmapを使えば

ネットワークスキャン→各サーバで稼働しているサービスの洗い出し

が簡単に出来ます。

サービスの洗い出しが終わったら今度はそれぞれのサービスに対してパスワード設定ミス等の設定の抜けが無いかチェックすれば良いわけです。

・・・と簡単に書きましたが、実はそれほどこの先について詳しくありません・・・。

基本的に

・不要なサービスは停止させる

・不要な通信は許可しない

・アクセスログをしっかり取る

・万が一の場合にはそのサーバをすぐに切り離せる状態にする

とこのへんが重要なんじゃないかと思っています。ともかく、現状把握を行わないと何も変わりませんので、管理下のネットワークをnmapで調査する事は重要なんじゃないかなと思います。